IEEE 802.1X

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

IEEE 802.1X는 포트 기반 네트워크 접근 제어를 위한 표준으로, 2001년에 처음 제정된 이후 여러 차례 개정을 거쳤다. 서플리컨트, 인증자, 인증 서버 간의 상호 작용을 통해 연결, 확장 인증 프로토콜(EAP)에 의한 인증, 인증 완료의 3단계로 동작하며, EAPOL 프레임을 사용하여 데이터 링크 계층에서 작동한다. 802.1X는 유선 및 무선 LAN 환경에서 단말의 네트워크 접속을 제어하며, EAP-MD5, EAP-TLS, PEAP 등 다양한 EAP 방식을 지원한다. 운영체제 및 다양한 장치에서 지원되며, 네트워크 프린터와 같은 장치를 위한 MAB(MAC Authentication Bypass)와 같은 확장 기능을 제공한다. 802.1X 프로토콜은 중간자 공격 및 EAPOL-Logoff 공격과 같은 취약점을 가지고 있으며, MACsec과 같은 기술을 통해 보안을 강화할 수 있다.

더 읽어볼만한 페이지

- 컴퓨터 접근 제어 프로토콜 - RADIUS

RADIUS는 네트워크 접근 관리에 사용되는 AAA 프로토콜로, 클라이언트-서버 모델을 기반으로 사용자 인증 및 권한 부여를 수행하며 다양한 환경에서 활용된다. - 컴퓨터 접근 제어 프로토콜 - OAuth

OAuth는 웹/앱 환경에서 사용자 인증 및 API 접근 권한 위임을 위한 개방형 표준 프로토콜로, 버전 1.0과 2.0을 거쳐 2.1 초안이 진행 중이며, 널리 사용되지만 복잡성과 보안 문제에 대한 논쟁도 있다. - IEEE 802 - 이더넷

이더넷은 로버트 메트칼프가 개발한 LAN 통신 기술로, 초기 2.94 Mbit/s에서 시작하여 IEEE 802.3 표준으로 발전, MAC 주소 기반 패킷 전송 방식과 다양한 속도 및 매체를 지원하는 주요 네트워크 기술이다. - IEEE 802 - IEEE 802.1D

IEEE 802.1D는 IEEE 802.1 워킹 그룹에서 표준화한 MAC 브리지의 표준 규격으로, 브리지 연결 및 스패닝 트리 프로토콜(STP) 등을 포함하며, 여러 버전이 존재한다. - 네트워크 보안 - 스파이웨어

스파이웨어는 사용자의 동의 없이 설치되어 개인 정보를 수집하거나 시스템을 감시하며, 다양한 형태로 존재하여 광고 표시, 정보 탈취, 시스템 성능 저하 등의 피해를 유발하는 악성 프로그램이다. - 네트워크 보안 - 가상 사설 서버

가상 사설 서버(VPS)는 공유 웹 호스팅과 전용 호스팅의 중간 단계 서비스로, 가상화 기술을 기반으로 슈퍼유저 수준의 접근 권한, 높은 운용 자유도와 향상된 보안성을 제공하지만, 환경 유지 관리 필요성, 상대적으로 높은 비용, 회선 공유 문제 등의 단점도 가진다.

| IEEE 802.1X | |

|---|---|

| 개요 | |

| |

| 종류 | IEEE 802 |

| 기능 | 포트 기반 네트워크 접근 제어 |

| 발표 | 2001년 |

| 최신 표준 | IEEE 802.1X-2020 |

| 상세 정보 | |

| 풀이 | IEEE 802.1X |

| 별칭 | 포트 기반 네트워크 접근 제어 (PNAC) |

| 계층 | 데이터 링크 계층 |

| 사용 프로토콜 | EAP RADIUS DHCP |

| 대상 공격 | MITRE ATT&CK 기술 T1200 |

| 설명 | |

| 요약 | IEEE 802.1X는 포트 기반 네트워크 접근 제어 프로토콜이다. |

| 목적 | 승인되지 않은 장치가 LAN을 통해 네트워크에 연결되는 것을 방지한다. |

| 작동 방식 | 네트워크 접근 요청자 (Supplicant) 인증자 (Authenticator) 인증 서버 (Authentication Server) |

| 사용 사례 | |

| 일반적 사용 | 기업, 학교, 공공장소 등의 무선 랜 보안 |

| 잠재적 공격 | 월마트 해킹 사건에서 PoS 장비에 사용된 하드웨어 추가 |

| 프로토콜 동작 | |

| EAP | 802.1X-2010은 EAP (확장 인증 프로토콜)를 사용해야 한다. (RFC 3748 섹션 3.3) EAP는 다양한 인증 메커니즘을 지원한다. (RFC 3748 섹션 7.12) |

| 구성 요소 | 요청자 (Supplicant): 네트워크 접근을 요청하는 클라이언트 소프트웨어 인증자 (Authenticator): 네트워크 접근을 제어하는 네트워크 장치 (예: 스위치, 무선 접근 지점) 인증 서버 (Authentication Server): 사용자 인증을 수행하는 서버 (예: RADIUS 서버) |

2. 역사

IEEE 802.1X 규격은 2001년에 초판이 발행된 이후 여러 차례 확장 및 개정을 거쳤다.

| 버전 | 내용 |

|---|---|

| IEEE 802.1X-2001 | "Port-Based Network Access Control" 초판 |

| IEEE 802.1X-2004 | P802.1aa 태스크 그룹 반영 |

| IEEE 802.1X-2010 | MACsec 대응 (P802.1af 태스크 그룹 반영) |

| 802.1Xbx-2014 | MACsec 확장 |

| 802.1Xck-2018 | YANG 대응 |

| IEEE 802.1X-2020 | Xbx, Xck 반영 |

2. 1. 표준화

IEEE 802.1X는 2001년에 "포트 기반 네트워크 접근 제어(Port-Based Network Access Control)"라는 이름으로 처음 발행되었다. 2004년에는 태스크 그룹 P802.1aa의 내용이 반영되어 개정되었다. 2010년에는 MACsec 보안 기능이 추가되었고(태스크 그룹 P802.1af 반영), 2014년과 2018년에 각각 MACsec 확장과 YANG 모델 지원이 추가되었다. 2020년에는 이전의 모든 개정 사항이 통합된 버전이 발행되었다.3. 동작 방식

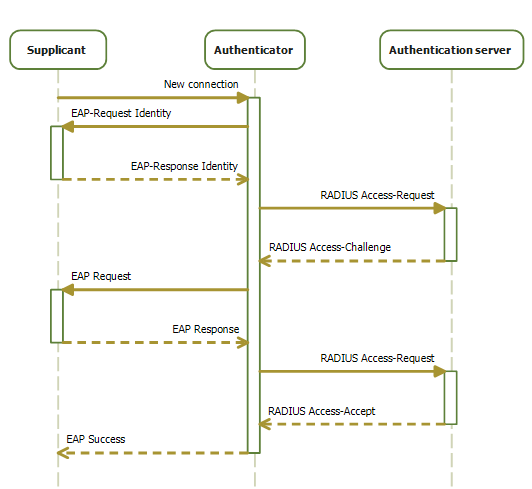

802.1X 인증은 서플리컨트(Supplicant), 인증자(Authenticator), 인증 서버 간의 상호 작용을 통해 이루어진다.[9]

유선 LAN 환경에서는 802.1X를 지원하는 LAN 스위치에 PC와 같은 단말이 접속될 때 인증 절차가 시작되어, 해당 단말의 LAN 접속 허용 여부를 결정한다. 무선 LAN 환경에서는 어소시에이션 후에 인증 절차가 진행되어, 해당 단말의 LAN 접속 허용 여부를 결정한다.

IEEE 802.1X를 사용한 인증 동작은 연결, EAP(확장 인증 프로토콜)에 의한 인증, 인증 완료의 3단계로 이루어진다.

3. 1. 구성 요소

802.1X 인증에는 서플리컨트(Supplicant), 인증자(Authenticator), 인증 서버의 세 당사자가 참여한다. '''Supplicant'''는 LAN/WLAN에 연결하려는 클라이언트 장치 (예: 랩톱) 또는 인증자에 자격 증명을 제공하는 클라이언트에서 실행되는 소프트웨어를 말한다. '''Authenticator'''는 이더넷 스위치 또는 무선 액세스 포인트 등과 같이 클라이언트와 네트워크 간의 데이터 링크를 제공하고 양자 간의 네트워크 트래픽을 허용하거나 차단할 수 있는 네트워크 장치이다. '''인증 서버'''는 일반적으로 RADIUS 및 EAP 프로토콜을 지원하는 소프트웨어를 실행하는 서버로, 네트워크 액세스 요청을 수신하고 응답하며, 연결 허용 여부와 해당 클라이언트의 연결 또는 설정에 적용해야 하는 다양한 설정을 인증자에게 알릴 수 있다. 경우에 따라 인증 서버 소프트웨어가 인증자 하드웨어에서 실행될 수 있다.인증자는 보호된 네트워크의 보안 요원과 같은 역할을 한다. Supplicant (즉, 클라이언트 장치)는 신원이 검증되고 인증될 때까지 인증자를 통해 네트워크의 보호된 측면에 접근할 수 없다. 802.1X 포트 기반 인증을 사용하면 supplicant는 처음에 네트워크 관리자가 미리 지정한 사용자 이름/비밀번호 또는 허용된 디지털 인증서 등의 필요한 자격 증명을 인증자에 제공해야 한다. 인증자는 이러한 자격 증명을 인증 서버로 전달하여 액세스 허용 여부를 결정한다. 인증 서버가 자격 증명이 유효하다고 판단하면 인증자에게 알리고, 인증자는 supplicant (클라이언트 장치)가 네트워크의 보호된 측면에 있는 리소스에 액세스하도록 허용한다.[9]

인증은 EAP 메시지를 인증 LAN 스위치를 경유하여 인증 서버와 여러 번 주고받음으로써 이루어진다. 서플리컨트의 MAC 프레임은 인증 LAN 스위치에 의해 RADIUS 프레임으로 변환되어 인증 서버로 전송되며, 반대로 인증 서버에서 반환되는 RADIUS 프레임은 인증 LAN 스위치에 의해 MAC 프레임으로 변환되어 서플리컨트로 전송된다. 인증 LAN 스위치는 서플리컨트 PC로부터의 통신은 인증 서버로의 것 이외에는 받지 않는다.

3. 2. 인증 절차

802.1X 인증에는 서플리컨트(Supplicant), 인증자(Authenticator), 인증 서버의 세 당사자가 참여한다. 일반적인 인증 절차는 다음과 같다.[9]

1. '''초기화:''' 새로운 서플리컨트가 감지되면, 스위치(인증자)의 포트가 활성화되고 "비인가" 상태로 설정된다. 이 상태에서는 802.1X 트래픽만 허용되고, 인터넷 프로토콜과 같은 다른 트래픽은 차단된다.

2. '''시작:''' 인증을 시작하기 위해 인증자는 주기적으로 EAP-Request Identity 프레임을 로컬 네트워크 세그먼트의 특수 레이어 2 MAC 주소(01:80:C2:00:00:03)로 전송한다. 서플리컨트는 이 주소를 감시하고, EAP-Request Identity 프레임을 수신하면 사용자 ID와 같은 서플리컨트 식별자를 포함하는 EAP-Response Identity 프레임으로 응답한다. 인증자는 이 Identity 응답을 RADIUS Access-Request 패킷에 캡슐화하여 인증 서버로 전달한다. 서플리컨트는 EAPOL-Start 프레임을 인증자에게 전송하여 인증을 시작하거나 다시 시작할 수도 있으며, 그러면 인증자는 EAP-Request Identity 프레임으로 응답한다.

3. '''협상:''' ''(기술적으로 EAP 협상)'' 인증 서버는 인증자에게 EAP 요청을 포함하는 응답(RADIUS Access-Challenge 패킷으로 캡슐화됨)을 보낸다. 이 EAP 요청은 서플리컨트가 수행하려는 EAP 방식의 유형을 지정한다. 인증자는 EAP 요청을 EAPOL 프레임에 캡슐화하여 서플리컨트로 전송한다. 이 시점에서 서플리컨트는 요청된 EAP 방식을 사용하기 시작하거나 NAK("Negative Acknowledgement")를 수행하고 수행하려는 EAP 방식으로 응답할 수 있다.

4. '''인증:''' 인증 서버와 서플리컨트가 EAP 방식에 동의하면, 인증 서버가 EAP-Success 메시지(RADIUS Access-Accept 패킷으로 캡슐화됨) 또는 EAP-Failure 메시지(RADIUS Access-Reject 패킷으로 캡슐화됨)로 응답할 때까지 EAP 요청과 응답이 서플리컨트와 인증 서버 간에 전송된다(인증자가 변환). 인증이 성공하면 인증자는 포트를 "인가" 상태로 설정하고 정상 트래픽이 허용되며, 인증이 실패하면 포트는 "비인가" 상태로 유지된다. 서플리컨트가 로그오프하면 EAPOL-logoff 메시지를 인증자에게 전송하고, 그러면 인증자는 포트를 "비인가" 상태로 설정하여 다시 모든 비 EAP 트래픽을 차단한다.

IEEE 802.1X를 사용한 인증 동작은 다음 3단계로 이루어진다.

- 연결

- EAP(확장 인증 프로토콜)에 의한 인증

- 인증 완료

3. 3. 포트 엔티티

802.1X-2001은 인증된 포트에 대해 "제어 포트"와 "비제어 포트"라는 두 개의 논리적 포트 엔티티를 정의한다. 제어 포트는 802.1X PAE(Port Access Entity, 포트 접근 엔티티)에 의해 조작되어 (인가된 상태에서) 네트워크 트래픽의 제어 포트 출입을 허용하거나 (인가되지 않은 상태에서) 차단한다. 비제어 포트는 802.1X PAE가 EAPOL 프레임을 송수신하는 데 사용된다.[1]802.1X-2004는 서플리컨트에 대해 동등한 포트 엔티티를 정의한다. 따라서 802.1X-2004를 구현하는 서플리컨트는 인증이 성공적으로 완료되지 않은 경우 상위 레벨 프로토콜의 사용을 막을 수 있다. 이는 상호 인증을 제공하는 EAP 방식이 사용될 때 특히 유용하며, 서플리컨트는 인가되지 않은 네트워크에 연결되었을 때 데이터 유출을 방지할 수 있다.[1]

4. EAP (확장 인증 프로토콜)

EAP은 인증 LAN 스위치를 통해 인증 서버와 여러 번 메시지를 주고받으며 인증하는 방식이다. 서플리컨트의 MAC 프레임은 인증 LAN 스위치에 의해 RADIUS 프레임으로 변환되어 인증 서버로 전송되고, 인증 서버에서 반환되는 RADIUS 프레임은 다시 MAC 프레임으로 변환되어 서플리컨트로 전송된다. 인증 LAN 스위치는 서플리컨트 PC로부터 인증 서버 이외의 통신은 받지 않는다.

802.1X에서 사용 가능한 EAP에는 여러 종류가 있지만, 서플리컨트와 인증 서버 양쪽 모두에서 지원해야 한다.

4. 1. 주요 EAP 방식

- '''EAP-MD5''' (EAP-Message digest algorithm 5)는 ID와 비밀번호로 인증하는 방식이다. 비밀번호는 챌린지 & 응답 방식으로 암호화되어 전송된다. 무선 LAN에서는 안전하지 않다.

- '''EAP-TLS''' (EAP-Transport layer security)는 디지털 전자 인증서를 사용하여 인증하는 방식이다. ID나 비밀번호는 사용되지 않는다. 스마트 카드나 USB 키(동글)와 조합하여 사용하는 경우가 많다. 무선 LAN에서도 거의 안전하다.

- '''PEAP''' (Protected EAP)는 미국 마이크로소프트사가 개발한 EAP 규격으로 ID와 비밀번호로 인증하는 방식이다. SSL(Secure Sockets Layer)과 동일한 암호화 기술로 인증 통신 전체가 암호화되어 있다. 암호화를 위해 인증 서버에 디지털 전자 인증서가 필요하다. 무선 LAN에서도 거의 안전하다.

- '''LEAP''' (Lightweight EAP)는 미국 시스코 시스템즈(Cisco Systems)사가 개발한 EAP 제품이다.

- '''EAP-TTLS''' (EAP-Tunneled transport layer security)는 미국 펑크 소프트웨어사(Funk Software)가 개발한 EAP 제품이다.

4. 2. 운영체제 지원

- '''Windows''': Windows 2000 SP4 이후 버전부터 EAP-TLS와 PEAP를 지원하며, Windows XP 이후 버전부터는 EAP-MD5, EAP-TLS, PEAP도 지원한다.[10] Windows XP는 사용자 기반 802.1X 인증으로 인해 VLAN과 클라이언트 서브넷이 변경될 때 IP 주소 변경 처리에 심각한 문제가 있었다.[17] 마이크로소프트는 이러한 문제를 해결하는 SSO 기능을 Vista에서 백포트하지 않을 것이라고 밝혔다.[18]

- '''macOS''': 10.3부터 기본 지원을 제공해 왔다.[12] iOS 17 및 macOS 14부터, 애플 기기는 TLS 1.3(EAP-TLS 1.3)을 사용하는 EAP-TLS를 통해 802.1X 네트워크에 연결하는 것을 지원한다.[25][26]

- '''리눅스''': 대부분의 리눅스 배포판은 wpa_supplicant 및 NetworkManager와 같은 데스크톱 통합을 통해 802.1X를 지원한다.[10]

- '''안드로이드''': Android 1.6 Donut 출시 이후 802.1X를 지원한다.[10]

- '''iOS''': 아이폰(iPhone)과 아이팟 터치(iPod Touch)는 iOS 2.0 출시 이후 802.1X를 지원한다.[10] iOS 17 및 macOS 14부터, 애플 기기는 TLS 1.3(EAP-TLS 1.3)을 사용하는 EAP-TLS를 통해 802.1X 네트워크에 연결하는 것을 지원한다. 또한, iOS/iPadOS/tvOS 17 이상을 실행하는 기기는 유선 802.1X 네트워크를 지원한다.[25][26]

- '''크롬OS''': 2011년 중반부터 802.1X를 지원한다.[11]

4. 3. 기타 구현

Open1X는 오픈 소스 프로젝트로, 리눅스와 윈도우용 클라이언트인 Xsupplicant를 제공한다. Open1X 클라이언트의 주요 단점은 사용자 친화적인 문서가 부족하고, 대부분의 리눅스 배포판에서 패키지를 제공하지 않는다는 점이다. 더 널리 쓰이는 wpa_supplicant는 802.11 무선 네트워크와 유선 네트워크 모두에서 사용할 수 있으며, 다양한 EAP 유형을 지원한다.[10]아벤다 시스템즈(Avenda Systems)는 윈도우, 리눅스, macOS용 서플리컨트를 제공하며, 마이크로소프트 NAP 프레임워크용 플러그인도 제공한다.[13]

5. 연결 환경

IEEE 802.1X는 유선 및 무선 LAN 환경에서 네트워크 접근 제어를 제공하는 표준이다.

- 유선 LAN: 802.1X를 지원하는 LAN 스위치에 PC가 접속할 때 인증 절차가 진행되며, 이를 통해 해당 PC의 LAN 접속 허용 여부가 결정된다.

- 무선 LAN: 무선 LAN에서는 어소시에이션 후 인증 절차가 진행되며, 이를 통해 해당 단말의 LAN 접속 허용 여부가 결정된다.

서플리컨트(Supplicant)와 인증자(Authenticator)는 직접 연결되는 것이 이상적이지만, 중계 장비가 존재할 경우 동작 방식에 유의해야 한다.

5. 1. 중계 장비

LAN 스위치의 연결 환경에서 서플리컨트 PC와 인증 LAN 스위치는 직접 연결되어야 하지만, 만약 양자 사이에 다른 네트워크 장비가 존재할 경우 다음과 같은 문제가 발생할 수 있다.; 일반적인 LAN 스위치

: 서플리컨트가 전송하는 EAP 메시지를 포함한 MAC 프레임은 멀티캐스트 주소로 전송되기 때문에, 일반적인 LAN 스위치에서는 세그먼트 외부에 있는 인증 LAN 스위치로 전송하지 않는다. 따라서 인증 동작이 수행되지 않아, 서플리컨트 PC는 네트워크에 접속할 수 없다.

; 리피터・허브

: 서플리컨트가 전송하는 EAP 메시지를 포함한 MAC 프레임은 리피터 허브에 의해 인증 LAN 스위치로 전송된다. 인증 LAN 스위치는 송신 측에 리피터 허브가 있다는 것을 알 수 없어 인증 요청을 수락하고 인증 연결 동작을 시작한다. 서플리컨트 PC가 인증을 완료하고 네트워크에 연결된 경우, 리피터 허브에 접속된 다른 PC는 인증을 받지 않고 그대로 네트워크에 접속이 가능하다는 문제가 발생한다. 인증 LAN 스위치의 인증은 포트 단위로 이루어지기 때문에, 하나의 인증된 포트에 연결된 리피터 허브 하위의 모든 PC가 네트워크에 연결되는 것을 허용하게 된다. IEEE 802.1X는 여기까지 규정하고 있지만, 실제로는 보안 문제가 발생할 수 있다. 따라서 대부분의 인증 LAN 스위치 제품은 MAC 주소 필터 기능과 연동하여, 리피터 허브를 사용하더라도 인증된 PC를 MAC 주소로 인식하여 다른 PC를 네트워크에 연결하지 않도록 한다.

5. 2. 프린터 및 IP 전화

대부분의 네트워크 프린터와 일부 구형 IP 전화는 IEEE 802.1X를 지원하지 않아, 그대로는 이러한 기기를 네트워크에 연결할 수 없다. LAN 스위치의 MAC 주소 필터 기능을 사용하여 이러한 기기를 네트워크에 참여시킬 수 있지만, LAN 스위치 포트가 고정되어 설정에 번거로움이 있을 뿐만 아니라, MAC 주소를 위조한 부정 접속에 대한 큰 보안 허점이 되어 권장되지 않는다. 네트워크 프린터 등 보안을 확보할 수 없는 단말기기만의 네트워크를 VLAN으로 분할하는 등의 대책이 필요하다.6. 취약점

2005년 여름, 마이크로소프트의 스티브 라일리는 마이크로소프트 MVP 스뱌토슬라프 피고르니의 연구를 바탕으로 중간자 공격과 관련된 802.1X 프로토콜의 심각한 취약점에 대한 기사를 게시했다. 이 결함은 802.1X가 연결 시작 시에만 인증을 수행한다는 사실에서 비롯된다. 인증 후에는 공격자가 인증된 컴퓨터와 포트 사이에 물리적으로 자신을 삽입할 수 있다면(예: 워크그룹 허브 사용), 인증된 포트를 사용할 수 있다. 라일리는 유선 네트워크의 경우, IPsec 또는 IPsec과 802.1X의 조합이 더 안전하다고 제안한다.[30]

802.1X 서플리컨트(supplicant)가 전송하는 EAPOL-Logoff 프레임은 일반 텍스트로 전송되며, 처음 클라이언트를 인증한 자격 증명 교환에서 파생된 데이터가 포함되어 있지 않다.[31] 따라서 공유 매체에서 쉽게 스푸핑될 수 있으며 유무선 LAN 모두에서 표적 DoS의 일부로 사용될 수 있다. EAPOL-Logoff 공격에서, 인증기에 연결된 매체에 접근할 수 있는 악의적인 제3자는 대상 장치의 MAC 주소로부터 위조된 EAPOL-Logoff 프레임을 반복적으로 보낸다. 인증기는 (대상 장치가 인증 세션을 종료하려는 것으로 간주) 대상의 인증 세션을 닫고, 대상으로부터 들어오는 트래픽을 차단하여 네트워크에 대한 접근을 거부한다.

802.1X-2010 사양은 802.1af에서 시작되었으며, MACsec IEEE 802.1AE를 사용하여 (물리적 포트 상에서 실행되는) 논리적 포트와 IEEE 802.1AR (Secure Device Identity / DevID) 인증 장치 간의 데이터를 암호화함으로써 이전 802.1X 사양의 취약점을 해결한다.[6][32][33][34]

이러한 향상된 기능이 널리 구현될 때까지 임시 방편으로, 일부 공급업체는 802.1X-2001 및 802.1X-2004 프로토콜을 확장하여 단일 포트에서 여러 개의 동시 인증 세션을 허용한다. 이는 인증되지 않은 MAC 주소를 가진 장치에서 802.1X 인증 포트로 들어오는 트래픽을 방지하지만, 악의적인 장치가 인증된 장치의 트래픽을 스누핑하는 것을 막지는 못하며, MAC 스푸핑 또는 EAPOL-Logoff 공격에 대한 보호 기능을 제공하지 않는다.

7. 확장

(빈칸)

7. 1. MAB (MAC Authentication Bypass)

802.1X 인증을 지원하지 않는 장치에는 네트워크 프린터, 환경 센서, 카메라, 무선 전화기와 같은 이더넷 기반 전자 장치가 있다.[29] 이러한 장치를 보호된 네트워크 환경에서 사용하려면 인증을 위한 대체 메커니즘을 제공해야 한다.해당 포트에서 802.1X를 비활성화하면 포트가 보호되지 않아 악용될 수 있다. 다른 옵션은 MAB를 사용하는 것이다. MAB가 포트에서 구성되면, 해당 포트는 먼저 연결된 장치가 802.1X를 준수하는지 확인한다. 연결된 장치로부터 응답이 없으면 연결된 장치의 MAC 주소를 사용자 이름과 암호로 사용하여 AAA 서버로 인증을 시도한다. 네트워크 관리자는 RADIUS 서버에서 해당 MAC 주소를 인증할 수 있도록, MAC 주소를 일반 사용자로 추가하거나 네트워크 인벤토리 데이터베이스에서 확인하기 위한 추가 로직을 구현해야 한다.[29]

많은 관리형 이더넷 스위치에서 이 옵션을 제공한다.[29]

8. 대안

IETF가 지원하는 대안은 PANA이며, 이는 EAP를 전송하지만, 802 인프라에 묶여 있지 않고 UDP를 사용하여 레이어 3에서 작동한다.

9. 활용 사례

에듀로밍(eduroam)은 국제 로밍 서비스로, 다른 에듀로밍 지원 기관에서 방문한 게스트에게 네트워크 접근 권한을 제공할 때 802.1X 인증 사용을 의무화한다.[27]

BT은 다양한 산업 및 정부에 제공되는 서비스에서 ID 페더레이션을 통한 인증에 802.1X를 활용한다.[28]

참조

[1]

웹사이트

Hardware Additions, Technique T1200

https://attack.mitre[...]

2018-04-18

[2]

간행물

Big-Box Breach: The Inside Story of Wal-Mart's Hacker Attack

https://www.wired.co[...]

2024-02-07

[3]

문서

IEEE 802.1X-2001, § 7

[4]

문서

IEEE 802.1X-2001, § 7.1 and 7.2

[5]

문서

IEEE 802.1X-2004, § 7.6.4

[6]

문서

IEEE 802.1X-2010, page iv

[7]

문서

IEEE 802.1X-2010, § 5

[8]

tech report

IEEE Standard for Local and Metropolitan Area Networks: Overview and Architecture

[9]

웹사이트

802.1X Port-Based Authentication Concepts

http://www.wireless-[...]

2008-07-30

[10]

웹사이트

eap_testing.txt from wpa_supplicant

https://w1.fi/cgit/h[...]

2010-02-10

[11]

웹사이트

The computer that keeps getting better

https://cloud.google[...]

2011-08-10

[12]

서적

Mac OS X Unwired: A Guide for Home, Office, and the Road

https://books.google[...]

O'Reilly Media

2003

[13]

웹사이트

NAP clients for Linux and Macintosh are available

https://docs.microso[...]

2008-12-16

[14]

웹사이트

20 minute delay deploying Windows 7 on 802.1x? Fix it here!

https://docs.microso[...]

2013-01-24

[15]

웹사이트

A Windows XP-based, Windows Vista-based or Windows Server 2008-based computer does not respond to 802.1X authentication requests for 20 minutes after a failed authentication

https://support.micr[...]

2009-09-17

[16]

웹사이트

EAPHost in Windows Vista and Longhorn (January 18, 2006)

https://docs.microso[...]

2007-01-18

[17]

웹사이트

You experience problems when you try to obtain Group Policy objects, roaming profiles, and logon scripts from a Windows Server 2003-based domain controller

http://support.micro[...]

2007-09-14

[18]

웹사이트

802.1x with dynamic vlan switching - Problems with Roaming Profiles

http://social.techne[...]

[19]

웹사이트

A Windows XP Service Pack 3-based client computer cannot use the IEEE 802.1X authentication when you use PEAP with PEAP-MSCHAPv2 in a domain

http://support.micro[...]

2009-04-23

[20]

웹사이트

A computer that is connected to an IEEE 802.1X authenticated network through a VOIP phone does not connect to the correct network after you resume it from Hibernate mode or Sleep mode

https://support.micr[...]

2010-02-08

[21]

웹사이트

No response to 802.1X authentication requests after authentication fails on a computer that is running Windows 7 or Windows Server 2008 R2

http://support.micro[...]

2010-03-08

[22]

웹사이트

Windows PE 2.1 does not support the IEEE 802.1X authentication protocol

http://support.micro[...]

2009-12-08

[23]

웹사이트

The IEEE 802.1X authentication protocol is not supported in Windows Preinstall Environment (PE) 3.0

https://support.micr[...]

2009-12-08

[24]

웹사이트

Adding Support for 802.1X to WinPE

http://blogs.technet[...]

2010-03-02

[25]

웹사이트

iOS 17 beta 4 developer release notes

https://developer.ap[...]

2023-07-25

[26]

웹사이트

macOS 14 beta 4 developer release notes

https://developer.ap[...]

2023-07-25

[27]

웹사이트

How does eduroam work?

https://eduroam.org/[...]

[28]

웹사이트

BT Identity and Access Management

http://www.ca.com/fi[...]

[29]

웹사이트

Dell PowerConnect 6200 series CLI Guide

http://support.dell.[...]

2013-01-26

[30]

웹사이트

Mitigating the Threats of Rogue Machines—802.1X or IPsec?

https://docs.microso[...]

2005-08-09

[31]

문서

IEEE 802.1X-2001, § 7.1

[32]

문서

IEEE 802.1X-2010, § 5

[33]

웹사이트

2 February 2010 Early Consideration Approvals

http://standards.iee[...]

IEEE

[34]

웹사이트

IEEE 802.1: 802.1X-2010 - Revision of 802.1X-2004

http://www.ieee802.o[...]

Ieee802.org

2010-01-21

[35]

서적

Implementation and Applications of DSL Technology

https://books.google[...]

Taylor & Francis

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com